Dijous 17 de novembre s’ha celebrat al campus de La Salle l’edició 2016 del OWASP Spain Chapter Meeting. Es tracta d’unes xerrades obertes i gratuïtes organitzades pel capítol espanyol de l’organització OWASP que tracten sobre temes de seguretat.

Dijous 17 de novembre s’ha celebrat al campus de La Salle l’edició 2016 del OWASP Spain Chapter Meeting. Es tracta d’unes xerrades obertes i gratuïtes organitzades pel capítol espanyol de l’organització OWASP que tracten sobre temes de seguretat. Originàriament, només tractaven sobre seguretat en aplicacions web, però ara el seu àmbit ha crescut i també es tracten temes relacionats amb aplicacions mòbils i fins i tot sobre IoT, tant d’actualitzat últimament.

En un esdeveniment com aquest no podien faltar com a assistents els nostres companys de l’inLab Ton, Carles, Marc i Tonyi com a representants del esCERT, però en aquest article m’agradaria donar el punt de vista com a desenvolupador.

El que ha donat de si el matí

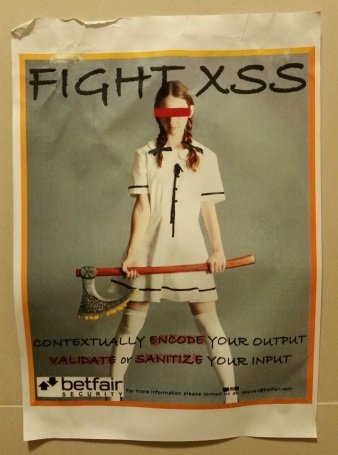

El matí ha començat amb una interessant xerrada de Ashar Javed sobre Cross Site Scripting. Aquesta vulnerabilitat consisteix a aconseguir que una pàgina executi codi Javascript que nosaltres fer arribar amb un paràmetre. Ashar ens ha mostrat desenes d’exemples de bugs que havia trobat i fins i tot hem descobert que ho té com una afició de cap de setmana amb la qual es poden aconseguir interessant recompenses que ofereixen les empreses a les persones que troben bugs. De la seva xerrada em quedo amb una recomanació pels desenvolupadors, que subscric al 100%:

La segona xerrada ha introduït un tema nou que altres anys quasi no tenia pes al programa: Internet of Things. Concretament, Luis Enrique Benítez ens ha explicat com uns simples escanejos de ports han trobat múltiples vulnerabilitats en una barra de so i un parell de SmartTV, que corren servidors web i de fitxers com si fossin un petit ordinador. Però el més interessant ha estat veure l’estudi que demostra que les dues SmartTV es connecten a internet cada vegada que canviem de canal. I no només això: fins i tot per alguns canals, cada 4 segons informen de si encara l’estem veient i quins altres canals tenim sintonitzats al nostre aparell. Informació de primera mà per saber què veiem… però sense donar cap mena de consentiment. Un atac en tota regla a la privacitat.

El següent tema ha estat la presentació dels nous projectes de OWASP relacionats amb programació per mòbils: OWASP Mobile Security Project, que ja comença a tenir un bon grau de maduresa. Després d’aquesta introducció, la xerrada ha tractat sobre auditoria d’aplicacions iOS, en les quals hem après les eines que es poden fer servir un cop tenim un telèfon amb jailbreak: tcpdump per fer bolcats del tràfic de xarxa (tant durant la instal·lació com durant l’execució), eines per poder examinar les classes i les seves operacions i, per acabar, poder-les invocar en temps d’execució. I com a demo… ens ha explicat com utilitzar tot això per fer trampes i incrementar les monedes que tenim en un joc.

Un cop fet un coffee break, Adrià Massanet ens ha fet una explicació tan amena com es pot fer sobre un tema tan dens com són les diferents vulnerabilitats que últimament han afectat a SSL. Des dels generadors de nombres aleatoris defectuosos, fins als problemes de no buidar els buffers. El que més m’ha cridat l’atenció és que un dels últims errors a iOS es va produir perquè al codi hi havia una línia duplicada… que feia que una part del codi no s’executés mai.

if ((err = SSLHashSHA1.update(&hashCtx, &signedParams)) != 0)

goto fail;

goto fail;

linia que no s'executa mai

Un petit error de sintaxi que conduïa a una greu vulnerabilitat. I és que ningú no és perfecte.

El matí acabava amb la xerrada de Norberto González, del Cuerpo Nacional de Policía, que ens ha explicat les bones pràctiques a seguir en cas de descobrir una vulnerabilitat i que es podrien resumir en “no amagar-ho i avisar-los”. Un altre punt important per reflexionar és que ens ha dit que les lleis canvien i que hem d’estar al dia. Jo m’he apuntat els articles del codi penal 197, 197bis i 199.

I a la tarda, més xerrades

Les jornades han continuat a la tarda amb la qual en la meva opinió ha estat la millor xerrada de la jornada tot i que estava a la intempestiva hora de les 3 de la tarda. Deepak Daswani (canari d’ascendència india), ens ha explicat la seva història de com va descobrir forats de seguretat a la xarxa d’una cafeteria a partir de descobrir que podia controlar l’equip de so connectat a internet des del seu mòbil. I llavors ens ha explicat (i demostrat) com ha trobat forats en una taula de mescles de DJ que poden permetre baixar-se la cançó que està sonant i aturar-la deixant al DJ amb un pam de nas. I tot això amenitzat amb una sessió de big beat dels 90, que més es pot demanar a l’hora de la migdiada.

La segona de la tarda ha estat a càrrec de Marc Rivero ens ha explicat quines tècniques de resposta ràpida a incidents podem fer pel nostre compte sense ser experts. Analitzar logs del web per buscar traces d’eines d’escaneig, fer bolcats de memòria quan ens enfrontem a un malware, fer tècniques simples d’enginyeria inversa com ara buscar strings… Petites tècniques que ens poden permetre extreure informació quan tenim un incident

I l’última xerrada ha estat una repassada a càrrec de Pedro Candel (aka “s4ur0n”) al OWASP Top 10, la llista de les 10 vulnerabilitats més importants en aplicacions web. Ha posat exemples diversos reals (tot i que ja solucionats) en múltiples webs d’administracions de Castilla La Mancha de tots els problemes. Ha estat més una xerrada conscienciadora que no informativa: la llista Top 10 és del 2013, però a hores d’ara encara tenim aquests problemes presents a molts i molts webs.

Conclusions

Les jornades han estat molt interessants i com podem veure hi ha hagut temes per tots els gustos, amb ponents d’un gran nivell.

Massa sovint es pensa que els temes de seguretat són pels experts en seguretat, quan són precisament els desenvolupadors d’aplicacions web els que generen la gran majoria d’aquests forats de seguretat. És imprescindible tenir formació en aquest aspecte si més no per ser conscients dels problemes que hi pot haver. Jornades com aquestes serveixen precisament per conscienciar dels problemes i estar al corrent de les eines que ens poden ajudar, ja sigui des de la banda del hacker que ha d’intentar trobar vulnerabilitats en una aplicació com del desenvolupador que ha d’assegurar-se que no existeixin.

Així doncs, desenvolupadors: apunteu-vos a les jornades de l’any vinent. Segur que trobareu alguna conferència inspiradora o, perquè no dir-ho, aterridora.